Linux内核异常修复机制:为何至关重要?

在计算机世界里,Linux Kernel(内核)就如同设备的 “大管家”,掌控着硬件资源,协调着软件运行。但这个 “大管家” 偶尔也会遇到棘手的问题,也就是内核异常。想象一下,你正在电脑前忙碌地工作,突然屏幕冻结,文档未保存,或是服务器在关键时刻 “罢工”,这些都可能是内核异常引发的后果。内核异常的危害不容小觑,小到数据丢失、程序崩溃,大到系统死机,业务中断,造成严重的经济损失。比如,在金融交易系

今天咱们再次勇闯神秘莫测的 Linux Kernel 领域,将探照灯对准一个关键时刻能 “力挽狂澜” 的存在 —— 异常修复机制,尤其是其中的关键角色异常表 __ex_table。你知道吗,在 Linux 系统这台庞大复杂的 “机器” 日夜运转时,各种意想不到的状况就像暗处的 “小怪兽”,随时可能跳出来捣乱。也许是程序的一个小疏忽,或是硬件的一次短暂 “抽风”,都能引发异常,让系统陷入混乱。

而此时,异常修复机制就如同一位身披铠甲的超级卫士,异常表 __ex_table 更是它手中的 “秘密武器”。当异常来袭,它能迅速定位问题根源,精准施策,或巧妙绕过故障区域,或有条不紊地进行修复,确保系统不至于 “轰然倒地”。就好像在波涛汹涌的大海航行,它是那坚固的船锚,稳住系统这艘大船。现在,让我们一起深入探究,看看它究竟藏着怎样的神奇本领,守护着 Linux 内核的安稳运行。

一、概述

在计算机世界里,Linux Kernel(内核)就如同设备的 “大管家”,掌控着硬件资源,协调着软件运行。但这个 “大管家” 偶尔也会遇到棘手的问题,也就是内核异常。想象一下,你正在电脑前忙碌地工作,突然屏幕冻结,文档未保存,或是服务器在关键时刻 “罢工”,这些都可能是内核异常引发的后果。

内核异常的危害不容小觑,小到数据丢失、程序崩溃,大到系统死机,业务中断,造成严重的经济损失。比如,在金融交易系统中,内核异常可能导致交易数据错误或丢失,引发交易纠纷;在电商购物节期间,服务器内核异常会使网站瘫痪,大量订单流失。因此,内核异常处理机制至关重要,它就像是系统的 “安全卫士”,时刻守护着系统的稳定运行。

二、异常表_ex_table详解

2.1__ex_table 初印象:异常处理的得力助手

在 Linux Kernel 众多复杂的机制中,__ex_table 就像是一位隐藏在幕后的 “得力助手”。它是内核中的一个关键数据结构,确切地说,是一张精心设计的表。这张表主要存放着一些重要的 “线索”—— 指令地址与修复代码地址的对应关系。

当内核执行过程中遭遇异常,尤其是那些涉及非法内存访问等棘手问题时,异常处理流程就会启动。此时,__ex_table 就发挥作用了,它像是一个经验丰富的 “侦探”,帮助内核快速判断异常发生的具体位置。通过查找表中预存的指令地址,迅速定位到对应的修复代码地址,进而引导内核跳转到相应的修复代码处执行,尝试化解危机,让系统从异常的 “泥沼” 中挣脱出来,重回正轨。

2.2__ex_table 工作原理

__ex_table节中存储了多个地址对,每对地址中的第一个是可能产生异常的地址, 第二个是修复代码地址。当内核执行到第一处代码时,如果出现异常,就会去执行第二处的修复代码。__ex_table节需要和.fixup节配合使用,其中.fixup节内定义了异常修复代码。

完整的工作流程如下:

-

程序执行时遇到异常

-

执行异常处理程序

-

异常处理程序会到

__ex_table中查找异常地址对应的修复代码地址。 -

用修复地址替代原先的返回地址

-

从修复代码处恢复执行

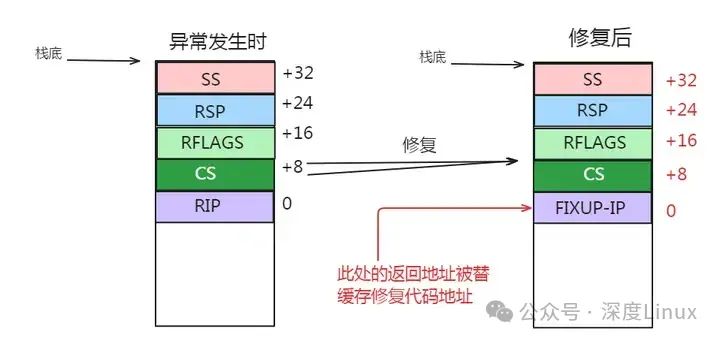

我们知道,当异常发生时,处理器会自动将栈段寄存器 SS、栈指针寄存器 RSP、状态寄存器 RFLAFS、代码段寄存器 CS 以及指令指针寄存器 RIP 保存到栈中。由于在 Linux 内核中,全部使用的中断门来安装异常处理程序,所以栈中的 RIP 就是发生异常的地址。当异常处理完成,使用 iret 指令返回时,就会使用栈中保存的值来恢复寄存器。然后,程序从恢复后的 RIP 处继续执行。

在修复程序执行时,会把栈中保存的 RIP 替换成修复代码的地址。这样,当使用 iret 指令返回时,指令指针寄存器中就是修复代码的地址,然后从修复代码处恢复执行。

三、深入剖析:_ex_table的实现细节

3.1内核链接脚本

⑴存储位置与标识

__ex_table 存放在内核代码段的一个特定节 ——__ex_table 节。在内核的链接脚本文件里,有着精心的安排,它会将各个目标文件中的__ex_table 节有序合并,并且通过 C 编译器产生的两个关键符号__start__ex_table 和__stop__ex_table 来清晰标识其起始与终止地址。这就好比在一张地图上,精准地标记出了宝藏(异常表)的所在范围,内核在处理异常时,就能迅速定位到这个区域,展开查找与修复工作。

⑵表项结构拆解

深入到__ex_table 内部,其表项结构是一个名为 exception_table_entry 的结构体。这个结构体就像是一个小巧而精密的 “工具包”,里面包含两个至关重要的成员:insn 和 fixup。insn 成员存放的是访问进程地址空间的指令的线性地址,它像是一个 “标签”,标记着可能出现异常的指令位置;而 fixup 成员则指向对应的修复汇编指令代码地址,当异常发生时,内核就能依据这个 “线索”,快速找到修复代码,如同按照导航指引奔赴故障现场抢修。例如,当内核执行到 insn 标记的指令触发缺页异常,内核就会立即知晓要跳转到 fixup 指向的修复代码处,尝试化解危机。

⑶动态装载模块的异常表

在 Linux 内核的世界里,动态装载模块是一种灵活扩展内核功能的方式。每个这样的内核模块都拥有自己的 “专属保镖”—— 局部异常表。当模块被加载进内核时,这个局部异常表也随之装入内存 “严阵以待”。它的结构与内核全局的__ex_table 类似,同样是由一个个 exception_table_entry 结构体组成,为模块运行过程中的异常情况保驾护航。一旦模块代码执行出现异常,相应的局部异常表就能迅速发挥作用,配合内核整体的异常处理流程,保障系统稳定,避免局部问题扩散影响整个系统运行。

3.2代码实现——异常表的创建

可以通过宏 _ASM_EXTABLE 生成异常表 ,该宏定义如下:

// file: arch/x86/include/asm/asm.h

/* Exception table entry */

#ifdef __ASSEMBLY__

# define _ASM_EXTABLE(from,to) \

.pushsection "__ex_table","a" ; \

.balign 8 ; \

.long (from) - . ; \

.long (to) - . ; \

.popsection

...

#else

# define _ASM_EXTABLE(from,to) \

" .pushsection \"__ex_table\",\"a\"\n" \

" .balign 8\n" \

" .long (" #from ") - .\n" \

" .long (" #to ") - .\n" \

" .popsection\n"

...

#endif可以看到,在汇编语言和 C 语言中,该宏扩展后的格式略有不同。

宏 _ASM_EXTABLE(addr1, addr2) 接收两个地址(可能产生异常的地址和修复代码地址),并分别将其与位置计数器 “.”的差值保存到 __ex_table 节(异常表)中。也就是说,异常表中保存的是相对地址,而不是绝对地址。

.pushsection 指令是 .section 的同义词。该指令把当前 section 压入 section stack 的顶部,并用指令后的名称替代当前 section。

.popsection 指令使用 section stack 顶部的 section 来替代当前 section。

换句话说,.pushsection 和.popsection指令将两者之间的代码汇编到指定的节(section)中。

GNU 汇编器一共有五个 section stack 操作指令,分别是 .section、.subsection、.pushsection、.popsection 以及 .previous。

创建后,通过链接脚本,将源文件中的 __ex_table 节,合并输出到可执行文件的__ex_table节中:

// file: arch/x86/kernel/vmlinux.lds.S

EXCEPTION_TABLE(16) :text = 0x9090宏 EXCEPTION_TABLE 定义如下:

// file: include/asm-generic/vmlinux.lds.h

/*

* Exception table

*/

#define EXCEPTION_TABLE(align) \

. = ALIGN(align); \

__ex_table : AT(ADDR(__ex_table) - LOAD_OFFSET) { \

VMLINUX_SYMBOL(__start___ex_table) = .; \

*(__ex_table) \

VMLINUX_SYMBOL(__stop___ex_table) = .; \

}__ex_table 节对齐到 16 字节的倍数。同时,链接器创建了一对标识符 __start___ex_table 和 __stop___ex_table , 来表示__ex_table 节的起始和结束地址。Linux 中的函数可以使用这些标识符来迭代访问 __ex_table 节中的数据。

在 vmlinux 文件中可以查看到这两个符号:

$ readelf -s vmlinux|grep ex_table

56490: ffffffff815a7950 0 NOTYPE GLOBAL DEFAULT 3 __start___ex_table

73029: ffffffff815a9910 0 NOTYPE GLOBAL DEFAULT 3 __stop___ex_table3.3相关数据结构

内核将 __start___ex_table 和 __stop___ex_table 声明为数组。因为这些标识符是在链接脚本中定义的,所以必须把它们申明为带有 extern 修饰符的变量:

// file: kernel/extable.c

extern struct exception_table_entry __start___ex_table[];

extern struct exception_table_entry __stop___ex_table[];数组中的每个元素为 exception_table_entry 结构体类型,对应着一个异常表项,即 __ex_table 节中的一对相对地址。

// file: arch/x86/include/asm/uaccess.h

/*

* The exception table consists of pairs of addresses relative to the

* exception table enty itself: the first is the address of an

* instruction that is allowed to fault, and the second is the address

* at which the program should continue. No registers are modified,

* so it is entirely up to the continuation code to figure out what to

* do.

*

* All the routines below use bits of fixup code that are out of line

* with the main instruction path. This means when everything is well,

* we don't even have to jump over them. Further, they do not intrude

* on our cache or tlb entries.

*/

struct exception_table_entry {

int insn, fixup;

};其中,insn 表示异常指令的相对地址,fixup 表示修复代码的相对地址。

3.4异常表的排序

在系统启动时,需要对异常表 __ex_table 进行排序。排序的原因,是由于当发生异常时,需要根据异常地址对 __ex_table 进行搜索,以判断该异常是否有修复程序。而搜索使用的是二分查找法,该算法要求数组必须是有序的。系统启动时,在 start_kernel 函数中,调用 sort_main_extable 函数对异常表进行排序。

// file: init/main.c

asmlinkage void __init start_kernel(void)

{

...

sort_main_extable();

...

}sort_main_extable 函数内部,又调用了sort_extable函数来实现排序功能。

// file: kernel/extable.c

/* Cleared by build time tools if the table is already sorted. */

u32 __initdata main_extable_sort_needed = 1;

/* Sort the kernel's built-in exception table */

void __init sort_main_extable(void)

{

if (main_extable_sort_needed) {

pr_notice("Sorting __ex_table...\n");

sort_extable(__start___ex_table, __stop___ex_table);

}

}调用 sort_extable 函数时,传入的参数分别为 __start___ex_table 和 __stop___ex_table,即__ex_table 节的起始和结束地址。

// file: arch/x86/mm/extable.c

void sort_extable(struct exception_table_entry *start,

struct exception_table_entry *finish)

{

struct exception_table_entry *p;

int i;

/* Convert all entries to being relative to the start of the section */

i = 0;

for (p = start; p < finish; p++) {

p->insn += i;

i += 4;

p->fixup += i;

i += 4;

}

sort(start, finish - start, sizeof(struct exception_table_entry),

cmp_ex, NULL);

/* Denormalize all entries */

i = 0;

for (p = start; p < finish; p++) {

p->insn -= i;

i += 4;

p->fixup -= i;

i += 4;

}

}由于异常表中的相对地址是基于当前变量的地址计算的,基准不统一。所以,在排序前,将各异常表项中相对地址的基准统一调整为 __ex_table 节的起始地址;排序完成后,再恢复到原始值。

在 sort_extable 函数中,调用 sort 函数对数组进行堆排序。

// file: lib/sort.c

/**

* sort - sort an array of elements

* @base: pointer to data to sort

* @num: number of elements

* @size: size of each element

* @cmp_func: pointer to comparison function

* @swap_func: pointer to swap function or NULL

*

* This function does a heapsort on the given array. You may provide a

* swap_func function optimized to your element type.

*

* Sorting time is O(n log n) both on average and worst-case. While

* qsort is about 20% faster on average, it suffers from exploitable

* O(n*n) worst-case behavior and extra memory requirements that make

* it less suitable for kernel use.

*/

void sort(void *base, size_t num, size_t size,

int (*cmp_func)(const void *, const void *),

void (*swap_func)(void *, void *, int size))

{

/* pre-scale counters for performance */

int i = (num/2 - 1) * size, n = num * size, c, r;

if (!swap_func)

swap_func = (size == 4 ? u32_swap : generic_swap);

/* heapify */

for ( ; i >= 0; i -= size) {

for (r = i; r * 2 + size < n; r = c) {

c = r * 2 + size;

if (c < n - size &&

cmp_func(base + c, base + c + size) < 0)

c += size;

if (cmp_func(base + r, base + c) >= 0)

break;

swap_func(base + r, base + c, size);

}

}

/* sort */

for (i = n - size; i > 0; i -= size) {

swap_func(base, base + i, size);

for (r = 0; r * 2 + size < i; r = c) {

c = r * 2 + size;

if (c < i - size &&

cmp_func(base + c, base + c + size) < 0)

c += size;

if (cmp_func(base + r, base + c) >= 0)

break;

swap_func(base + r, base + c, size);

}

}

}3.5应用程序接口

①获取异常地址 -- ex_insn_addr

ex_insn_addr 函数用于获取异常表项中的产生异常的指令地址,该函数定义如下:

// file: arch/x86/mm/extable.c

static inline unsigned long

ex_insn_addr(const struct exception_table_entry *x)

{

return (unsigned long)&x->insn + x->insn;

}&x->insn 是异常表项中成员 insn 的地址,也就是宏 _ASM_EXTABLE 中 .long (from) - . ; 指令内位置计数器 “.” 对应的值。x->insn 是异常表项中成员 insn 的值,也就是 (from) - . 的值。两者相加,得到的就是 from 的值,也就是异常发生的地址。

②获取修复代码地址 -- ex_fixup_addr

ex_fixup_addr 函数用于获取异常表项中的修复代码地址,该函数定义如下:

static inline unsigned long

ex_fixup_addr(const struct exception_table_entry *x)

{

return (unsigned long)&x->fixup + x->fixup;

}&x->fixup 是异常表项中成员 fixup 的地址,也就是宏 _ASM_EXTABLE 中 .long (to) - . ; 指令内位置计数器 “.” 对应的值。x->fixup 是异常表项中成员 fixup 的值,也就是 (to) - . 的值。两者相加,得到的就是 to 的值,也就是修复代码的地址。

③查找异常地址对应的表项 -- search_exception_tables

search_exception_tables 函数接收一个参数,即异常发生的地址。然后去异常表中,查找该地址对应的异常表项。如果能够查到,说明该地址有对应的修复地址,返回对应的表项指针;否则,返回 NULL。

// file: kernel/extable.c

/* Given an address, look for it in the exception tables. */

const struct exception_table_entry *search_exception_tables(unsigned long addr)

{

const struct exception_table_entry *e;

e = search_extable(__start___ex_table, __stop___ex_table-1, addr);

if (!e)

e = search_module_extables(addr);

return e;

}search_exception_tables 函数内部,又调用了 search_extable 函数来完成具体功能。search_extable 函数接收三个参数:

-

first - 数组首元素地址

-

last - 数组末元素地址

-

addr - 需要查找的地址

search_extable 使用二分查找法从异常表中查找包含异常地址的表项。如果找到,返回该表项的地址;否则,返回 NULL。

// file: arch/x86/mm/extable.c

/*

* Search one exception table for an entry corresponding to the

* given instruction address, and return the address of the entry,

* or NULL if none is found.

* We use a binary search, and thus we assume that the table is

* already sorted.

*/

const struct exception_table_entry *

search_extable(const struct exception_table_entry *first,

const struct exception_table_entry *last,

unsigned long value)

{

while (first <= last) {

const struct exception_table_entry *mid;

unsigned long addr;

mid = ((last - first) >> 1) + first;

addr = ex_insn_addr(mid);

if (addr < value)

first = mid + 1;

else if (addr > value)

last = mid - 1;

else

return mid;

}

return NULL;

}search_extable 函数内部,调用了 ex_insn_addr 函数用于获取异常表项中的正常指令地址。

Linux 定义了多个异常表。主异常表是在内核编译时由编译器自动生成的,也就是我们上文讲到的异常表。除此之外,内核中每一个动态加载的模块也有自己的异常表。这是在编译内核模块时由编译器自动生成的。当该模块被插入到运行的 Linux 内核时,异常表也被加载到内存中。

所以,如果 search_extable 函数没有搜索到对应的异常表项,就需要到模块相关的异常表中去搜索。这个功能是通过 search_module_extables 函数来完成的。模块相关内容,我们暂不涉及。

④异常修复 -- fixup_exception

fixup_exception 函数定义如下:

// file: arch/x86/mm/extable.c

int fixup_exception(struct pt_regs *regs)

{

const struct exception_table_entry *fixup;

unsigned long new_ip;

#ifdef CONFIG_PNPBIOS

...

#endif

fixup = search_exception_tables(regs->ip);

if (fixup) {

new_ip = ex_fixup_addr(fixup);

if (fixup->fixup - fixup->insn >= 0x7ffffff0 - 4) {

/* Special hack for uaccess_err */

current_thread_info()->uaccess_err = 1;

new_ip -= 0x7ffffff0;

}

regs->ip = new_ip;

return 1;

}

return 0;

}该函数接收一个参数,即 pt_regs 结构体类型的指针。结构体 pt_regs 中保存着异常发生时,各寄存器的值,也就是所谓的上下文。pt_regs 结构体定义如下:

// file: arch/x86/include/asm/ptrace.h

struct pt_regs {

unsigned long r15;

unsigned long r14;

unsigned long r13;

unsigned long r12;

unsigned long bp;

unsigned long bx;

/* arguments: non interrupts/non tracing syscalls only save up to here*/

unsigned long r11;

unsigned long r10;

unsigned long r9;

unsigned long r8;

unsigned long ax;

unsigned long cx;

unsigned long dx;

unsigned long si;

unsigned long di;

unsigned long orig_ax;

/* end of arguments */

/* cpu exception frame or undefined */

unsigned long ip;

unsigned long cs;

unsigned long flags;

unsigned long sp;

unsigned long ss;

/* top of stack page */

};该结构体中的 ip 字段,保存的就是产生异常的地址。

首先,通过 regs->ip 获取异常地址,然后调用 search_exception_tables 函数,根据异常地址到异常表 __ex_table 中查找对应的表项。

fixup = search_exception_tables(regs->ip);如果表项存在,说明指定了修复代码,通过 ex_fixup_addr 函数获取修复代码地址,并赋值给变量 new_ip。

new_ip = ex_fixup_addr(fixup);如果 fixup->fixup - fixup->insn >= 0x7ffffff0 - 4 为真,说明是访问用户内存空间导致的异常。则把线程对应的 uaccess_err 字段设置为 1, 表明出现了用户内存空间访问错误。然后把修复地址 new_ip 减去 0x7ffffff0 获得真实的修复代码地址。

/* Special hack for uaccess_err */

current_thread_info()->uaccess_err = 1;

new_ip -= 0x7ffffff0;先来说说 0x7ffffff0 是咋回事。

在内核中,除了可以使用 _ASM_EXTABLE 宏来创建异常表之外,还有一个宏 _ASM_EXTABLE_EX 也能实现同样的功能。

// file: arch/x86/include/asm/asm.h

# define _ASM_EXTABLE_EX(from,to) \

" .pushsection \"__ex_table\",\"a\"\n" \

" .balign 8\n" \

" .long (" #from ") - .\n" \

" .long (" #to ") - . + 0x7ffffff0\n" \

" .popsection\n"与 _ASM_EXTABLE 不同的是,该宏保存的修复地址加了个 0x7ffffff0 常量。该常量相当于一个魔数,用于指示异常是由于访问用户空间错误导致的。也就是说,当异常肯定是由于访问用户空间出错引起时,内核会使用 _ASM_EXTABLE_EX 宏来创建异常表项,而不会使用 _ASM_EXTABLE 宏。fixup->fixup - fixup->insn >= 0x7ffffff0 - 4 ,通过转换就能得到 to - from >= 0x7ffffff0 ,其中 to 是修复地址,from 是异常地址。

由于 to 和 from 都属于内核代码,而内核镜像最大不能超过 512M,在虚拟内存中也只为内核代码分配了 512 MB 空间,所以正常情况下 to 和 from 的差值不可能大于 512M,更不可能大于 0x7ffffff0(约 2G )。如果两者之差大于0x7ffffff0,肯定是修复地址中加了 0x7ffffff0,也就是使用宏 _ASM_EXTABLE_EX 创建的异常表项,必然是由于访问用户空间出错引起的异常。

宏 KERNEL_IMAGE_SIZE 定义了内核镜像最大尺寸:

// file: arch/x86/include/asm/page_64_types.h

/*

* Kernel image size is limited to 512 MB (see level2_kernel_pgt in

* arch/x86/kernel/head_64.S), and it is mapped here:

*/

#define KERNEL_IMAGE_SIZE (512 * 1024 * 1024)四、实战演练:_ex_table如何修复?

4.1缺页异常场景还原

在 Linux 内核态下,缺页异常是较为常见的异常情况。当内核执行代码试图访问一个尚未建立有效映射的虚拟内存地址时,缺页异常就会触发。这可能源于多种情形,比如内核模块在初始化过程中,对某些动态分配的数据区域进行首次访问,而此时内存页尚未分配与映射;或者在进程上下文切换时,内核误操作访问了旧进程残留的无效内存地址;又或是内核驱动程序在与硬件交互时,读取硬件寄存器对应的内存映射地址出现偏差,导致访问到非法内存页。这些情况都会使处理器陷入缺页异常的 “陷阱”,进而需要内核的异常处理机制来 “解围”。

4.2修复流程全解析

当缺页异常发生后,内核首先会依据异常发生时的寄存器状态,精准判断出异常的类型以及触发异常的指令地址。以 ARM64 架构为例,处理器会跳转到相应的异常向量表入口,内核在此处开始收集异常信息,通过读取特定寄存器(如 ESR,保存异常 syndrome 信息),明确异常究竟是由于数据访问异常还是指令获取异常引发,进而确定触发异常的指令地址。

随后,内核开启在__ex_table 中的搜索之旅。从__start__ex_table 起始地址开始,逐个比对表项中的 insn 成员与触发异常的指令地址,一旦找到匹配项,意味着找到了对应的 “修复指南”——fixup 成员所指向的修复代码地址。内核果断跳转到该修复代码处执行,这通常是一段精心编写的汇编代码,它可能会尝试重新建立内存映射,纠正错误的访问地址,或者进行一些必要的资源回收与清理工作,确保系统状态的一致性。

修复代码执行完毕后,内核还需妥善收尾,向触发异常的原代码位置返回一个恰当的错误码。这个错误码就像是一份 “诊断报告”,告知上层代码异常处理的结果,上层代码依据错误码决定后续流程,是重试操作、调整策略还是向上层进一步报错,从而保障整个系统从异常中平稳恢复,继续稳定运行。

五、与其他内核机制的联动

5.1系统调用中的协同

系统调用是用户态程序与内核交互的重要桥梁。当用户程序发起系统调用时,参数需准确无误地传递给内核。但有时,由于程序编写错误或恶意篡改,传递的参数可能出现问题,比如指向非法的用户地址空间。

此时,__ex_table 便与系统调用处理机制携手应对。以内核接收用户程序传递的内存地址参数为例,若该地址非法,内核在访问此地址触发异常后,迅速在__ex_table 中查找对应的修复策略。同时,系统调用处理流程暂停,等待异常修复结果。一旦修复完成,如返回错误码给用户程序,系统调用依据错误码决定后续走向,或重新获取合法参数再次尝试,或向上层报错终止操作,确保系统调用的稳定性与安全性,避免因错误参数引发系统崩溃。

5.2内存管理的呼应

内存管理在内核中负责分配、回收以及组织内存资源,是保障系统流畅运行的关键环节。在内存分配过程中,可能出现如内存碎片化、虚拟内存与物理内存映射错误等问题。当内核执行内存相关操作,如访问某个应已分配却因管理失误未正确映射的内存页时,缺页异常触发,__ex_table 立即介入。

它与内存管理模块紧密配合,依据异常地址查找修复代码。内存管理模块可能根据修复代码的指示,重新审视内存分配表,修复错误映射,回收无效内存页,调整内存分配策略等,使内存状态恢复正常。随后,内核从异常中恢复,继续执行后续内存操作,保障系统内存使用的合理性与高效性,避免因内存管理不当造成系统卡顿、死机等严重后果。

六、案例分析:_ex_table的高光时刻

在某大型互联网公司的分布式存储系统中,内核需要频繁处理来自众多客户端的数据读写请求。一次系统升级后,部分内核模块在处理新格式的数据块时,由于对内存布局的理解偏差,频繁触发缺页异常。在高并发场景下,这可能导致系统响应延迟飙升,甚至服务中断。

幸运的是,__ex_table 发挥了关键作用。它精准定位到异常指令地址对应的修复代码,这些修复代码迅速调整内存映射关系,纠正错误的内存访问操作,同时向相关模块返回错误码,通知其调整数据处理流程。内核在极短时间内从异常中恢复,系统响应延迟逐渐回归正常水平,成功避免了一场可能的服务灾难。

又如,在一款工业自动化控制系统的内核开发过程中,新加入的设备驱动程序存在一个隐蔽的内存访问越界问题。当系统长时间运行,执行到特定的设备状态查询指令时,触发了缺页异常。开发人员借助__ex_table,迅速定位问题,通过修复代码修正了驱动程序中的错误地址计算逻辑,保障了系统在工业生产环境下持续稳定运行,避免因内核异常引发的设备失控风险,确保生产流程的顺畅进行。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)